Infrastruktura i instalacja / zarządzanie systemem

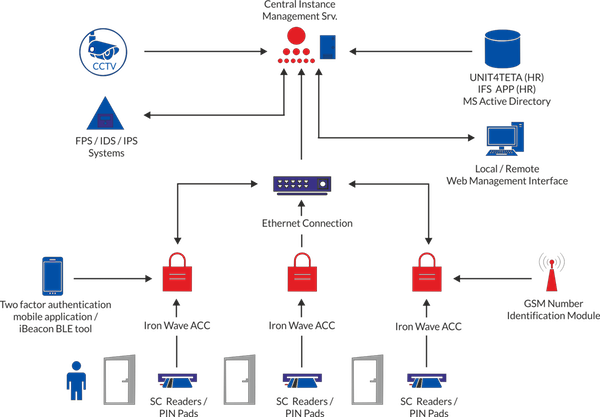

- System centralny instalowany w ramach środowiska wirtualizacji (VMWare ESX, Microsoft Hyper-V, Citrix XEN, Oracle VirtualBox)

- Zarządzanie systemem z dowolnego miejsca z wykorzystaniem przeglądarki internetowej

- Brak kosztów licencyjnych Firm trzecich

- System monitoringu i raportowania parametrów kontrolerów

- Brak ograniczeń co do stacji roboczych operatorów (nie ma konieczności instalowania dedykowanego oprogramowania na stacji operatora)

- Aplikacja na urządzenia mobilne pozwalająca na zarządzanie systemem kontroli dostępu

- Integracja z Microsoft Active Directory w obszarze struktury organizacyjnej oraz kartotek pracowniczych

- Mechanizmy definicji pól elastycznych i słowników.

- Elastyczny system budowania harmonogramów czasowych (bez ograniczeń ilościowych)

- Elastyczny system budowania wzorców uprawnień i zarządzanie nimi na poziomie jednostek organizacyjnych, grup logicznych oraz uprawnień indywidualnych

- Otwarte API umożliwiające integrację Systemu Zewnętrznego z Systemem IronWave w obszarze pozyskiwania danych o zdarzeniach z kontrolerów. System dodatkowo posiada uniwersalny mechanizm synchronicznego informowania Systemu Zewnętrznego o nadchodzącym zdarzeniu.

- System umożliwia wykonanie dowolnej operacji z poziomu mapy synaptycznej tj: otwarcie czasowe i stałe przejścia, zamknięcie przejścia, wysterowanie wyjścia kontrolera stałe lub czasowe

- Kontrolery IronWave wspierają rozwiązanie plug&play: wymiana uszkodzonego kontrolera odbywa się automatycznie, tj.: konfiguracja pobierana jest z serwera

- Modułowa budowa Systemu IronWave umożliwia pełną konfigurowalność pod kątem potrzeb Klienta – system „szyty na miarę” klienta, który wybiera z oferty wyłącznie te moduły, które są mu potrzebne

- Generowanie list, zestawień, sprawozdań, analiz porównawczych, raportów w formacie dokumentów PDF i Excel.

- Intuicyjny graficzny interfejs użytkownika (GUI) oraz rozbudowana funkcja pomocy, która wspiera użytkownika na każdym kroku interakcji z systemem.

- Zarządzanie nielimitowaną liczbą użytkowników korzystających z Systemu IronWave.

Przejścia / Strefy / Kontrola dostępu

- Obsługa przejść z wykorzystaniem:

- Karty RFID

- Karty RFID oraz statycznego numeru PIN przypisanego do karty

- Karty RFID oraz dynamicznego kodu PIN generowanego bezpołączeniowo na kontrolerze i fizycznym tokenie bądź aplikacji na urządzeniu mobilnym

- Z wykorzystaniem numeru telefonu (moduł GSM)

- Funkcjonalność PINu pod napadem (z notyfikacjami i integracją z SWWiN)

- Dozór operatorski z podglądem z kamery IP dla przejścia

- Komisyjne otwarcie strefy/przejścia

- Obsługa ścieżek jednorazowych

- Obsługa standardów kart i czytników niskiej częstotliwości (125 kHZ): Unique, Indala, HID Prox

- Obsługa standardów kart i czytników wysokiej częstotliwości (13,56 Mhz): Mifare Ultralight, Mifare Classic 1k,2k,4k, Mifare Desfire EV1, EV2, iClass SE/Elite

- Obsługa czytników dalekiego zasięgu UHF (~900Mhz USA i Europa) i tagów: EPC GEN1 , EPC GEN2, EPC GEN 2 v2.

- Obsługa i integracja z technologią HID Aperio (huby ethernetowe)

- Obsługa do 6 czytników per kontroler (możliwość rozbudowy do 48 per kontroler)

- Obsługa do 6 wejść/wyjść logicznych per kontroler (możliwość rozbudowy do 48 per kontroler).

- Rejestr 11 000 000 zdarzeń oraz 500 000 kart w pamięci wewnętrznej kontrolera.

- Max ilość kontrolerów / per magistrala: 65 025

- Max ilość transakcji na godzinę obsługiwanych przez kontrolery: 72 000 – 108 000

- Zmiana sposobu sygnalizacji czytników kontroli dostępu w zależności od zdarzenia.

- Zmiana sposobu wysterowania przekaźników w zależności od zdarzenia.

- Elastyczność w wysterowaniu dowolnej kombinacji na module IO

- Możliwość wykorzystania czytników kontroli dostępu jako punktów RCP

- Obsługa mechanizmów śluzowych

- Mechanizmy śluz rozproszonych

- Sterowanie kontrolą dostępu w oparciu o stany IO innych kontrolerów

- Możliwość odtwarzania komunikatów głosowych na przejściu w zależności do zdarzenia

- Obsługa mechanizmów lokalnego i globalnego antypassback’u (między kontrolerami bez konieczności zastosowania master kontrolera lub serwera centralnego).

- Definicja minimalnej / maksymalnej ilości osób w pomieszczeniach (np. określenie minimalnej ilości osób w Centrum Monitoringu czy Dyspozytorni).

- Możliwość wysterowania wskazanego przejścia w oparciu o komunikat sms (z numeru osoby uprawnionej), wysłany do kontrolera z modułem GSM.

- Usprawnienia dla osób niepełnosprawnych (komunikacja głosowa na przejściach, możliwość definicji grup osób, dla których przejście otwierane jest na dłuższy okres czasu).

- Budowanie reguł dostępowych w oparciu o ważność badań lekarskich, badań okresowych, szkolenia BHP, plany urlopowe i zwolnienia.

- Mechanizm obsługi zastępstw i automatycznej zmiany delegacji reguł i uprawnień kontroli dostępu na czas zastępstwa.

Komunikacja

- Magistrala informacyjna pomiędzy kontrolerami a serwerem zarządzającym oparta o natywne połączenie ethernetowe o przepustowości 100Mbps

- Zarządzanie systemem z dowolnego miejsca z wykorzystaniem przeglądarki internetowej

- Komunikacja pomiędzy elementami systemu kontroli dostępu (pomiędzy kontrolerami, pomiędzy kontrolerami a systemem zarządzającym) szyfrowana z wykorzystaniem SSL oraz PGP

- Komunikacja pomiędzy stacją operatora a systemem zarządzającym szyfrowana z wykorzystaniem SSL

- Możliwość zbudowania lini sygnałowej do kontrolera w oparciu o połączenia bezprzewodowe

- Możliwość pracy kontrolerów bez konieczności nieprzerwanej komunikacji z systemem zarządzającym

- Sygnalizacja na mapach synoptycznych w czasie rzeczywistym w tym:

- Informacjach o zdarzeniach dla czytników

- Informacjach o zdarzeniach dla przejść

- Informacjach o zdarzeniach dla przekaźników/kontaktronów oraz wszelkich sygnałów obsługiwanych na module IO

- Wizualizacje systemu kontroli dostępu oraz zdarzeń

- Krótki czas propagacji danych. W przypadku zmiany pojedynczej reguły w Systemie Centralnym dopuszcza się maksymalny czas propagacji pojedynczej reguły kontroli dostępu na kontrolery będące online na poziomie 200 ms – niezależnie od liczby kontrolerów oraz liczby obsługiwanych przejść.

Bezpieczeństwo

- Podwójne szyfrowanie transmisji (PGP + SSL)

- Mechanizm automatycznego wylogowania sesji operatora po zdefiniowanym czasie nieaktywności

- Zdefiniowane polityki haseł dla operatorów systemu

- Elastyczny system budowania ról i uprawnień dla operatorów systemu

- Szyfrowane lokalne bazy danych kontrolerów

- Obrona przed atakami na numery kart (anty brute force Card ID/CSN/Number)

- Mechanizm Audit Trail (logowanie wszystkich operacji wykonywanych przez operatorów, z zachowaniem historii zmienianych atrybutów)

- Modułowa budowa kontrolera (możliwość rozbudowy o dodatkowe moduły czytników, io, GSM)

- Możliwość wymiany uszkodzonego modułu bez konieczności wymiany całego kontrolera

- Definicja komunikatów głosowych odtwarzanych na stacji operatora, przy przejściu systemu w jeden ze zdefiniowanych trybów

- Integracja z systemami ochrony przeciwpożarowej / wbudowany moduł wspomagania procedury ewakuacyjnej.

- Zarządzanie polityką haseł, stały monitoring dostępu do Systemu.

- Dwuskładnikowa autoryzacja z wykorzystaniem dynamicznych kodów PIN w oparciu o sprzętowe tokeny bądź dedykowane aplikacje mobilne

Moduły i integracje

- System umożliwia integrację z modułami kadrowo-płacowymi w zakresie:

- Synchronizacji kartotek pracowniczych

- Odwzorowania struktury organizacyjnej firmy (jednostki organizacyjne, wydziały)

- Synchronizacji danych dotyczących: wymiarów czasu pracy, harmonogramów czasu pracy, informacji o zwolnieniach i urlopach, ważności badań lekarskich, zastępstwachIntegracja z systemami SWWiN

- Integracja z systemami PPOŻ

- Integracja z cyfrowymi kamerami IP

- Moduł wspomagania procedury ewakuacyjnej

- Moduł door audo

- Moduł GSM

- Moduł integracji z Microsoft Active Directory

- Moduł RTLS

- Moduł Awizacji Gości i Kontrahentów

- Moduł integracji z kamerami CCTV

- Otwarte API umożliwiające integrację Systemu Zewnętrznego z Systemem IronWave w obszarze pozyskiwania danych o zdarzeniach z kontrolerów. System dodatkowo posiada uniwersalny mechanizm synchronicznego informowania Systemu Zewnętrznego o nadchodzącym zdarzeniu.

Normy i zgodności

- Zgodność z normą PN-EN 60839-11-1 (Elektroniczne systemy kontroli dostępu – wymagania dotyczące systemów i części składowych) na poziomach Grade 1-4.

- Zgodność z normą CE PN 61000-6-2:2008 – badania przeprowadzone przez niezależny ośrodek badawczy w zakresie:

- emisja zaburzeń przewodzonych w zakresie 150 kHz – 30 MHz

- emisja zaburzeń promieniowanych w zakresie 30 MHz – 1 GHz

- odporność na wyładowania elektrostatyczne (ESD)

- odporność na pole elektromagnetyczne o częstotliwości radiowej w zakresie 80 MHz – 2,7 GHz

- odporność na serię szybkich elektrycznych stanów przejściowych EFT/B

- odporność na udary hybrydowe 1,2/50-8/20 mikro sekund w przyłączu zasilania 12V DC,

- odporność na zaburzenia przewodzone indukowane w kablach w zakresie 150 kHz- 80 MHz

- Zgodność z Normą Obronną NO-04-A004-6.

- Zgodność z normą ISO 27001 (System Centralny i Kontrolery).

- Zabezpieczenia systemu zbudowane w oparciu o najlepsze praktyki i zalecenia: SOX | Sarbanes Oxley Compliance, PCI DSS | Payment Card Industry – Data Security Standards Compliance.

-

Detekcja anomalii / Raporty i analityka

Detekcja anomalii i incydentów:

- Próba wyważenia drzwi

- Zbyt długo otwarte drzwi

- Zbyt szybka autoryzacja karty pomiędzy strefami (detekcja sklonowanych kart)

- Autoryzacja karty pracowniczej w momencie kiedy Pracownik jest na urlopie/zwolnieniu

- Próba użycia zablokowanej karty

- Próba użycia karty zablokowanej czasowo

- Naruszenie lokalnego antypassbacku

- Naruszenie globalnego antypassbacku

- Błędna autoryzacja

- Obsługa sygnałów tamper

Mechanizm budowania szablonów dla raportów wstepnie predefiniowanych w systemie KD, w tym:

- Szablonu wydruku kart pracowniczych

- Szablonu raportów listy obecności

- Szablonu raportów listy osób spóźnionych

- Szablonu raportów listy kart oraz czytników

- Szablonu raportu zbiorczego (obecności, spóźnienia, nieobecności, efektywny czas pracy, bezwzględny czas pracy, informacje o urlopach i zwolnieniach)

- Moduł generowania powiadomień email oraz SMS na wystąpienie wskazanych zdarzeń w systemie

- Pełne odwzorowanie struktury organizacyjnej Klienta w systemie.

- Rozbudowana analityka i system raportowania w obszarach rejestracji i ewidencji czasu pracy.

- Moduł definiowania i generowania list obecności wraz z przesyłaniem na wskazany adres e-mail

- Tworzenia raportów, zestawień i analiz z różnego obszaru kontroli dostępu, czasu pracy.

- Prezentacja raportów w formie tekstowej (tabele, dane) oraz formie interaktywnej (wykresy graficzne).

- Możliwość parametryzacji tworzonych raportów i analiz poprzez zastosowanie filtrów ograniczający, agregatów oraz innych mechanizmów.

- Wykorzystanie zdefiniowanych wzorców raportów oraz możliwość tworzenia i zapisywania własnych wzorców raportów/analiz i zestawień.